TPM là gì và tại sao Windows cần một để mã hóa đĩa?

Mã hóa đĩa BitLocker thường yêu cầu TPM trên Windows. Mã hóa EFS của Microsoft không bao giờ có thể sử dụng TPM. Tính năng “mã hóa thiết bị” mới trên Windows 10 và 8.1 cũng yêu cầu TPM hiện đại, đó là lý do tại sao tính năng này chỉ được bật trên phần cứng mới. Nhưng TPM là gì?

TPM là viết tắt của “Trusted Platform Module”. Đây là một con chip trên bo mạch chủ của máy tính giúp kích hoạt tính năng mã hóa toàn ổ đĩa chống giả mạo mà không yêu cầu cụm mật khẩu quá dài.

Chính xác nó là cái gì?

LIÊN QUAN:Cách thiết lập mã hóa BitLocker trên Windows

TPM là một con chip là một phần của bo mạch chủ máy tính của bạn - nếu bạn mua một chiếc PC rời, nó sẽ được hàn vào bo mạch chủ. Nếu bạn đã xây dựng máy tính của riêng mình, bạn có thể mua một chiếc làm mô-đun bổ trợ nếu bo mạch chủ của bạn hỗ trợ nó. TPM tạo ra các khóa mã hóa, giữ một phần của khóa cho chính nó. Vì vậy, nếu bạn đang sử dụng mã hóa BitLocker hoặc mã hóa thiết bị trên máy tính có TPM, một phần của khóa được lưu trữ trong chính TPM, thay vì chỉ trên đĩa. Điều này có nghĩa là kẻ tấn công không thể chỉ xóa ổ đĩa khỏi máy tính và cố gắng truy cập các tệp của nó ở nơi khác.

Con chip này cung cấp khả năng xác thực dựa trên phần cứng và phát hiện giả mạo, vì vậy kẻ tấn công không thể cố gắng loại bỏ con chip và đặt nó trên một bo mạch chủ khác hoặc giả mạo chính bo mạch chủ để tìm cách vượt qua mã hóa - ít nhất là trên lý thuyết.

Mã hóa, Mã hóa, Mã hóa

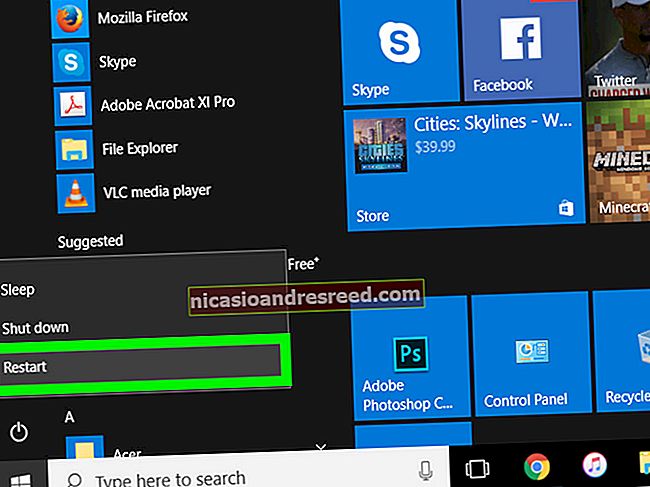

Đối với hầu hết mọi người, trường hợp sử dụng phù hợp nhất ở đây sẽ là mã hóa. Các phiên bản Windows hiện đại sử dụng TPM một cách minh bạch. Chỉ cần đăng nhập bằng tài khoản Microsoft trên PC hiện đại có bật tính năng “mã hóa thiết bị” và nó sẽ sử dụng mã hóa. Bật mã hóa đĩa BitLocker và Windows sẽ sử dụng TPM để lưu trữ khóa mã hóa.

Thông thường, bạn chỉ có quyền truy cập vào một ổ đĩa được mã hóa bằng cách nhập mật khẩu đăng nhập Windows của mình, nhưng nó được bảo vệ bằng khóa mã hóa dài hơn thế. Khóa mã hóa đó được lưu trữ một phần trong TPM, vì vậy bạn thực sự cần mật khẩu đăng nhập Windows của mình và cùng một máy tính mà ổ đĩa đó sử dụng để có quyền truy cập. Đó là lý do tại sao "khóa khôi phục" cho BitLocker dài hơn một chút - bạn cần khóa khôi phục dài hơn đó để truy cập dữ liệu của mình nếu bạn di chuyển ổ đĩa sang máy tính khác.

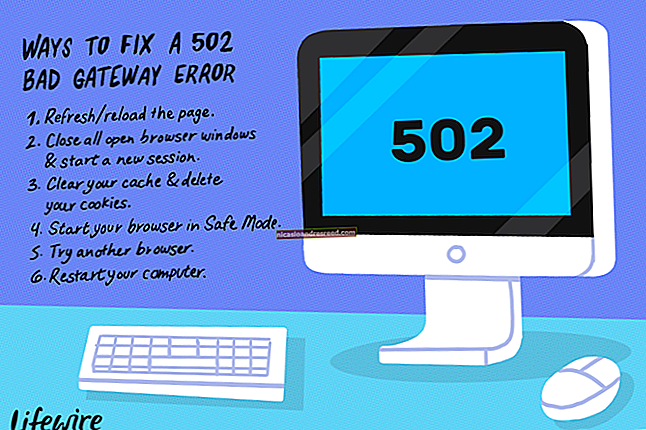

Đây là một lý do tại sao công nghệ mã hóa Windows EFS cũ hơn không tốt. Nó không có cách nào để lưu trữ các khóa mã hóa trong TPM. Điều đó có nghĩa là nó phải lưu trữ các khóa mã hóa trên ổ cứng và làm cho nó kém an toàn hơn nhiều. BitLocker có thể hoạt động trên các ổ đĩa không có TPM, nhưng Microsoft đã cố gắng ẩn tùy chọn này để nhấn mạnh tầm quan trọng của TPM đối với bảo mật.

Tại sao TrueCrypt lại từ chối TPM

LIÊN QUAN:3 Giải pháp thay thế cho TrueCrypt Hiện không còn tồn tại cho nhu cầu mã hóa của bạn

Tất nhiên, TPM không phải là lựa chọn khả thi duy nhất để mã hóa đĩa. Câu hỏi thường gặp của TrueCrypt - hiện đã bị gỡ xuống - được sử dụng để nhấn mạnh tại sao TrueCrypt không sử dụng và sẽ không bao giờ sử dụng TPM. Nó đánh sập các giải pháp dựa trên TPM là cung cấp cảm giác an toàn sai lầm. Tất nhiên, trang web của TrueCrypt hiện tuyên bố rằng bản thân TrueCrypt dễ bị tấn công và khuyên bạn nên sử dụng BitLocker - sử dụng TPM - để thay thế. Vì vậy, có một chút lộn xộn khó hiểu ở vùng đất TrueCrypt.

Tuy nhiên, lập luận này vẫn có sẵn trên trang web của VeraCrypt. VeraCrypt là một nhánh hoạt động của TrueCrypt. VeraCrypt’s FAQ khẳng định BitLocker và các tiện ích khác dựa vào TPM sử dụng nó để ngăn chặn các cuộc tấn công yêu cầu kẻ tấn công có quyền truy cập quản trị viên hoặc có quyền truy cập vật lý vào máy tính. “Điều duy nhất mà TPM gần như được đảm bảo cung cấp là cảm giác an toàn sai,” FAQ cho biết. Nó nói rằng TPM tốt nhất là "dư thừa".

Có một chút sự thật cho điều này. Không có bảo mật nào là hoàn toàn tuyệt đối. TPM được cho là một tính năng tiện lợi hơn. Việc lưu trữ các khóa mã hóa trong phần cứng cho phép máy tính tự động giải mã ổ đĩa hoặc giải mã nó bằng một mật khẩu đơn giản. Nó an toàn hơn là chỉ lưu trữ khóa đó trên đĩa, vì kẻ tấn công không thể chỉ cần tháo đĩa và đưa nó vào máy tính khác. Nó gắn liền với phần cứng cụ thể đó.

Cuối cùng, TPM không phải là thứ bạn phải suy nghĩ nhiều. Máy tính của bạn có TPM hoặc không có - và các máy tính hiện đại nói chung sẽ có. Các công cụ mã hóa như BitLocker của Microsoft và “mã hóa thiết bị” tự động sử dụng TPM để mã hóa tệp của bạn một cách minh bạch. Điều đó tốt hơn là hoàn toàn không sử dụng bất kỳ mã hóa nào và tốt hơn là chỉ lưu trữ các khóa mã hóa trên đĩa, như EFS (Hệ thống tệp mã hóa) của Microsoft làm.

Đối với các giải pháp dựa trên TPM so với không phải TPM hoặc BitLocker so với TrueCrypt và các giải pháp tương tự - thì đó là một chủ đề phức tạp mà chúng tôi không thực sự đủ điều kiện để giải quyết ở đây.

Tín dụng hình ảnh: Paolo Attivissimo trên Flickr